零信任是一種現代化的方法,旨在減輕網路威脅的風險和影響。

隨著網路攻擊增加和訪問點數量不斷增長,CISO(首席信息安全官)正在探索零信任作為一種方法,來促進適當的資源訪問,同時限制敵人在環境中的橫向移動。與傳統的「城堡與護城河」資訊安全模式不同,在這種模式中,位於護城河內的人都被隱式信任,而零信任則根據計算出的風險來分配訪問權限,並隨著實體風險的變化以及被訪問物件的重要性來調整訪問。

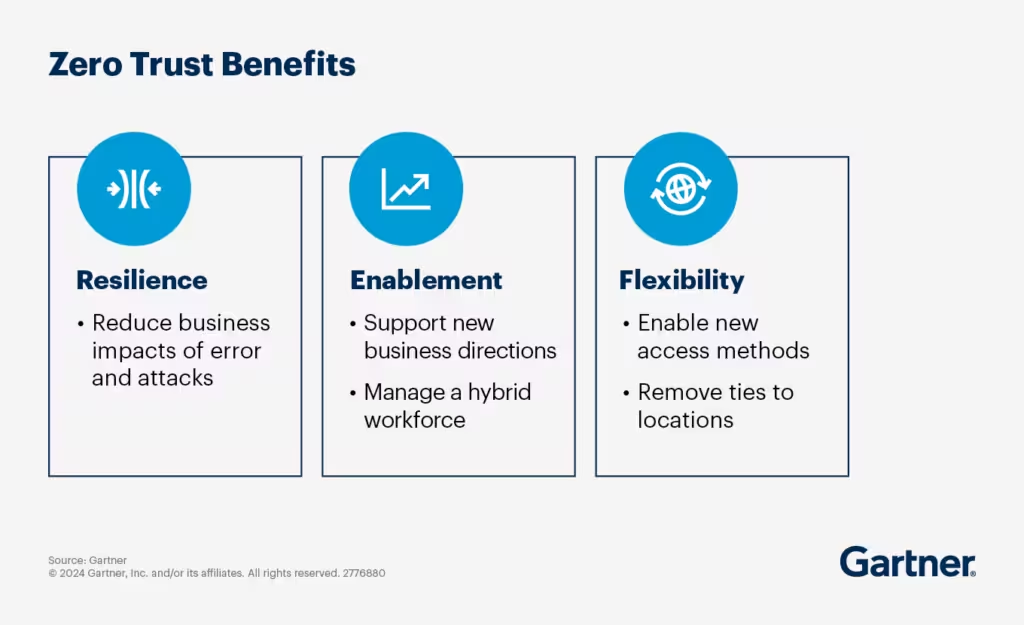

零信任對核心業務目標的支持優勢

零信任方法提供了抵禦網路風險的彈性,支持現代化業務功能和混合工作模式,並提供靈活性,允許適當的訪問方法,同時消除基於位置的隱式訪問。隨著關注度的提升,預計到2026年,10%的大型企業將建立成熟且可衡量的零信任計劃,這一數字將大幅增長,超過目前的不到1%。

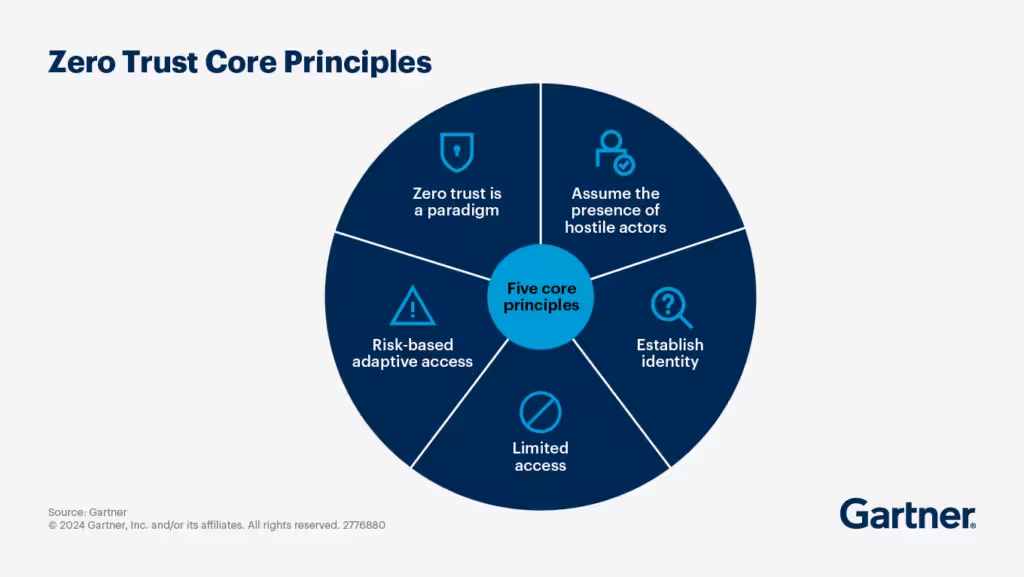

供應商正針對零信任的日益關注進行市場推廣。然而,零信任並不是企業可以購買的產品,而是一種心態或一組原則。零信任也無法解決組織所有的安全挑戰,它有以下技術優勢與劣勢:

零信任的優勢:

- 將隱式信任替換為基於身份和情境的明確信任。

- 安全地連接實體與資源,這允許您安全地將用戶連接到應用程式,並限制非用戶設備僅能訪問授權的資源。

- 強制採用一致且動態的方法來保護資源。

- 可視化哪些用戶正在訪問哪些應用程式,有助於遵循「及時」和「適量」的訪問原則。

- 無論用戶、設備或位置如何,都能推動一致的安全態勢和訪問政策,並通過將驗證與風險匹配來最大限度地減少用戶摩擦。

- 透過將訪問決策推近資源,限制威脅者或惡意軟體在組織內的橫向移動。

- 透過強制對所有運行中的數據進行加密,增強系統的保密性。

零信任的劣勢:

- 員工抗拒,因為有些人會覺得這種方法過於限制性。

- 部署時間較長。

- 在情境決策中的錯誤可能會錯誤地中斷用戶連接,導致隨機或不合時宜的訪問丟失。

- 無法防止軟體供應鏈攻擊;無法保護面向公眾的應用程式;無法100%保證帳戶後面是正確的用戶;無法普遍保護對SaaS應用程式的訪問;無法修復或彌補不良的訪問政策。

- 如果沒有深植自動化和良好的流程,複雜性可能迅速提升。

- 需要一個發展良好的例外流程,能夠快速執行以應對關鍵訪問需求。

- 策略決策點(PDP)是單一控制點,可能會被攻擊。

- 技術債務可能會阻止零信任的全面實施。

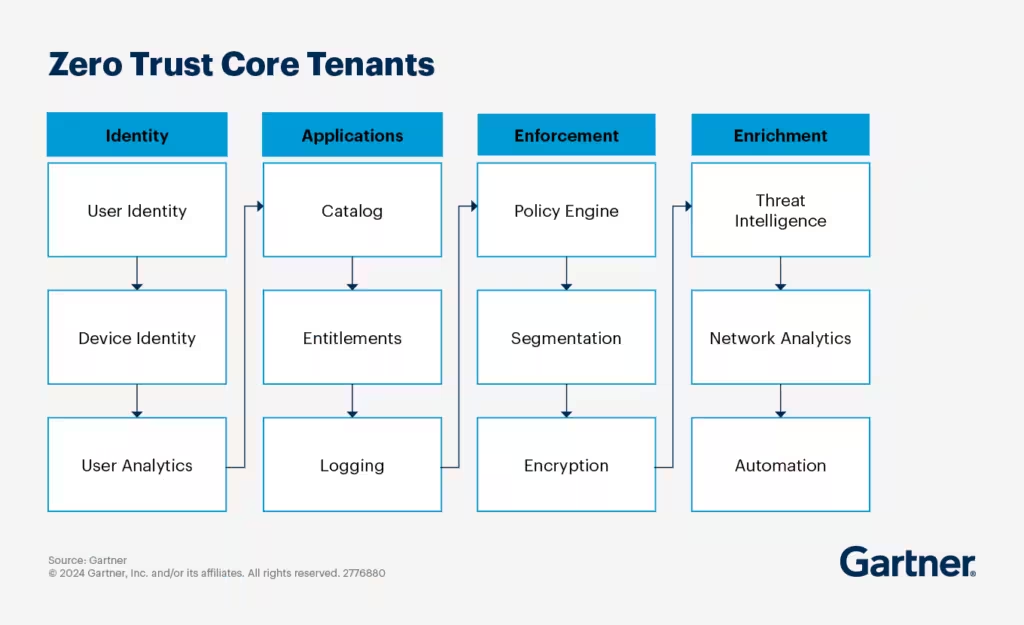

專注於四個領域以建立和強制執行零信任架構

簡單來說,零信任是一種通過用戶使用的設備安全地將用戶連接到應用程式的方式。採用零信任的組織應在以下四個領域採取行動:

- 用戶和設備的身份

- 應用程式治理與記錄

- 通過技術控制和加密強制執行

- 透過監控與自動化進行強化

領域1:用戶和設備的身份

零信任模型的一項關鍵功能是確保用戶或實體具有適當的身份驗證等級。訪問不同的資源可能需要不同強度的身份驗證,這取決於應用程式的敏感程度。

至於設備,了解得越多,就越能有效管理風險。對於用戶設備,應詢問其是否曾經訪問過應用程式?它是否符合基本的安全要求?對於物聯網等非用戶設備,應設置默認規則,例如拒絕這些設備訪問網際網路,並記錄它們被允許訪問的資源。

領域2:應用程式治理與記錄

為了確保用戶與應用程式之間的安全連接,應列出網路中的應用程式,包含名稱、所有者、數據敏感度和業務重要性、業務用戶及託管位置等詳細信息。需投入相當大的精力來收集這些信息,包括未經批准的SaaS應用程式以及用戶自定義的應用程式。

在了解應用程式後,應建立授權規則,定義哪些用戶可以以何種級別訪問它們,並決定如何保持這些授權的更新。最後,制定與記錄相關的規則,確定記錄哪些內容、誰可以訪問記錄、如何備份,並確保記錄無法被篡改。

領域3:強制執行

當您了解了用戶的身份和授權後,必須強制執行適當的訪問控制。零信任環境中強制執行訪問的常見設備包括控制器、代理、身份識別代理、微分段和防火牆。

微分段是零信任中的重要概念,因為它允許在基礎設施中的任何兩個工作負載之間設置安全服務,讓您可以隔離工作負載,並從用戶到工作負載或從工作負載到工作負載強制執行訪問控制。

在零信任環境中,邊界依然發揮作用,但應該更加孤立,防止攻擊者在網路中的橫向移動,減慢攻擊進程,迫使攻擊者留下更多痕跡。對所有運行中的數據進行加密,以保持數據的機密性。

領域4:強化

由於用戶的風險水平會隨時間變化,監控和記錄至關重要。惡意的內部員工是最危險的威脅之一,無論攻擊者是內部還是外部的,網路檢測與回應(NDR)和用戶與實體行為分析(UEBA)的結合有助於資訊安全團隊迅速發現威脅。

威脅情報也是一項有價值的增強工具,能回答一些問題,例如:最新的零日漏洞是什麼?哪些漏洞被大量利用?設計您的零信任環境以獲取威脅情報,並確定哪些用戶和/或設備受到影響。

透過逐步改進遷移到零信任環境

開始您的零信任旅程時,應先處理以下非技術性任務:

- 定義貴組織想要的策略和零信任原則。

- 確認希望透過零信任解決的風險,例如最小化橫向移動或控制勒索軟體的傳播。

- 確定零信任的範圍和初步實施的目標,包含任何技術上的差距與重複。

- 確保所需的預算。

- 瞭解您的業務流程,準備好添加、改變甚至淘汰流程,以最大化零信任的影響。

在完成這些非技術性準備工作後,您可以在四個領域中進行以下短期行動:

用戶身份

短期行動:

- 建立一個具有身份治理與管理(IGA)功能的主目錄,以確保適當的訪問權限。

- 使用單一登入(SSO)整合中央身份提供者(IdP)。

- 確保所有訪問都需要適當的身份驗證。

- 開發自動化流程來審查用戶的授權權限。

應用程式

短期行動:

- 開始構建應用程式目錄。

- 確定前50個應用程式的業務重要性。

- 啟用記錄功能以追蹤關鍵應用程式功能。

- 在應用層啟用關鍵應用程式的加密。

設備身份

短期行動:

- 通過受信任的證書授權機構提供的證書驗證已管理的設備。

- 將設備的安全狀態納入訪問決策。

- 確保已管理的設備僅通過授權渠道獲得。

強制執行

短期行動:

- 使用可根據用戶身份強制訪問控制的安全控制措施。

- 部署能夠分析網路流量的產品,以將用戶與應用程式進行對應。