最近發生的Uber、Okta等重大2023年資料外洩事件與攻擊者繞過多因素身份驗證(MFA)有關。因此,SE Labs建議資訊安全負責人在接下來的一年中加強防範針對MFA保護系統的攻擊,因為目前觀察到攻擊者繞過MFA的行動呈現增加趨勢。

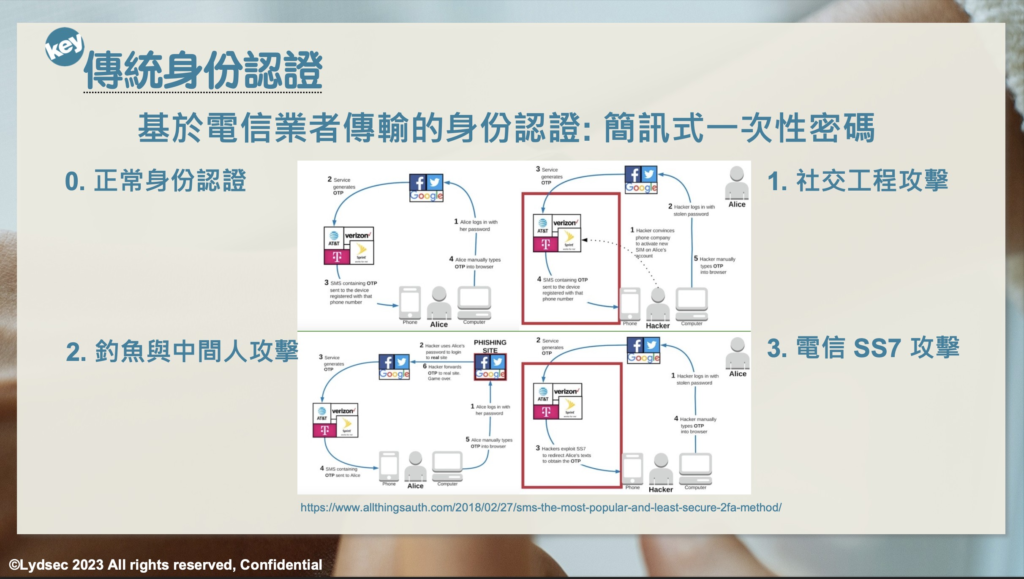

研究人員指出,攻擊者並未開創新的工具來規避MFA或2FA(雙重認證),相反,過去的社交工程、惡意軟體和網路釣魚等傳統手法仍然極具效果。MFA 常被誤認為無懈可擊,然而這種看法卻使其成為企業防禦中最脆弱的環節之一。攻擊者持續調整策略,尋找繞過MFA的方法。SE Labs 建議資安主管盡快升級 MFA 並停用簡訊(SMS)驗證方法。

攻擊者如何繞過 MFA?

MFA的「核准登入」方式廣受用戶歡迎,因為其操作簡便,但這也成為攻擊者的攻擊目標。當攻擊者取得用戶的被盜憑證後,只需重複輸入這些憑證即可進行攻擊。當用戶分心或厭倦多次驗證時,只需輕輕一按即可讓攻擊者進入。

攻擊者有時會透過網路釣魚郵件,誘使粗心的使用者在偽造網站上輸入一次性密碼,或者直接取得被盜的 SIM 卡副本以接收驗證代碼。使用簡訊進行 2FA 的驗證方式特別容易受到攻擊。儘管如此,SE Labs 仍認為 2FA 比完全不使用 MFA 好。

另一種繞過 MFA 的攻擊方式稱為會話劫持或 cookie 劫持。攻擊者根本無需經歷 MFA 的程序。隨著更多網站使用加密,攻擊者通常使用惡意軟體竊取受害者的 cookie 記錄。一旦攻擊者掌握了這些信息,只需等待受害者登入後,即可接管連線並發動攻擊。

星擊科技提供您最安全的 MFA 多因素身份認證產品

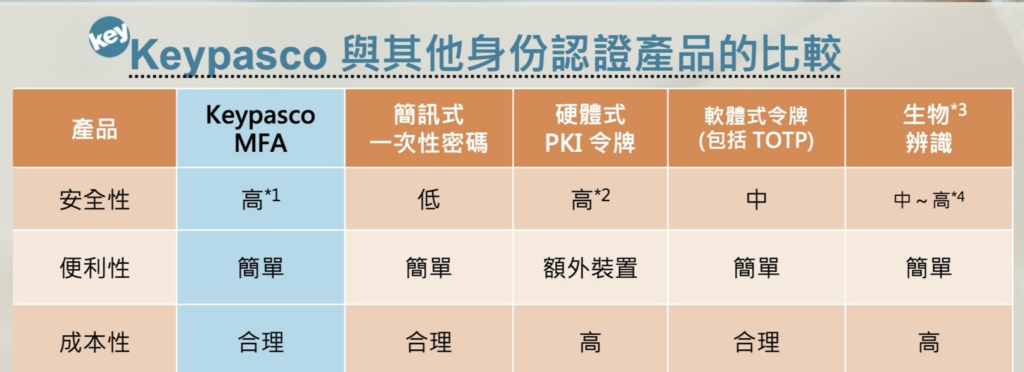

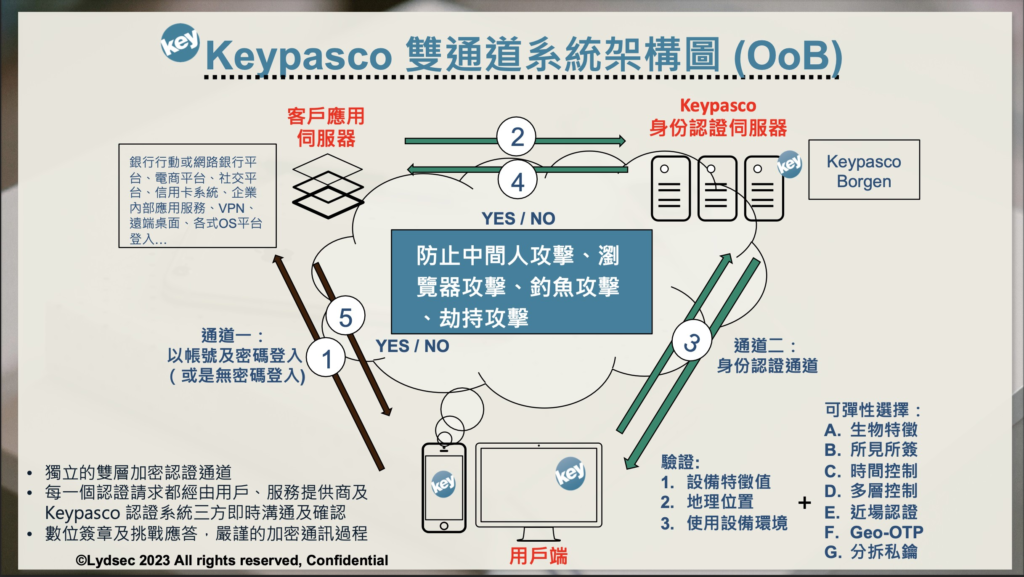

總觀目前市場上,在網路環境下的MFA產品琳琅滿目,安全制度逐漸被駭客破解,企業要如何選擇更好更安全的身份驗證呢?上述提及的傳統 2FA 驗證方式,好比說簡訊驗證、電子郵件驗證、生物識別與物理安全鑰匙等,現在已非常容易受到攻擊,然而有總比沒有好對吧?我們還是強烈建議企業採用至少 2FA,最好的情況下當然是使用更加安全的 MFA(Multi-factor authentication)採用多種因素進行身份驗證,包括設備特徵值、地理位置與使用設備環境,搭配多種彈性因素:生物特徵、所見所簽、時間、多層、近場、Geo-OTP、分拆私鑰,讓您的設備進入安全新次元,確保您的資訊安全無虞。

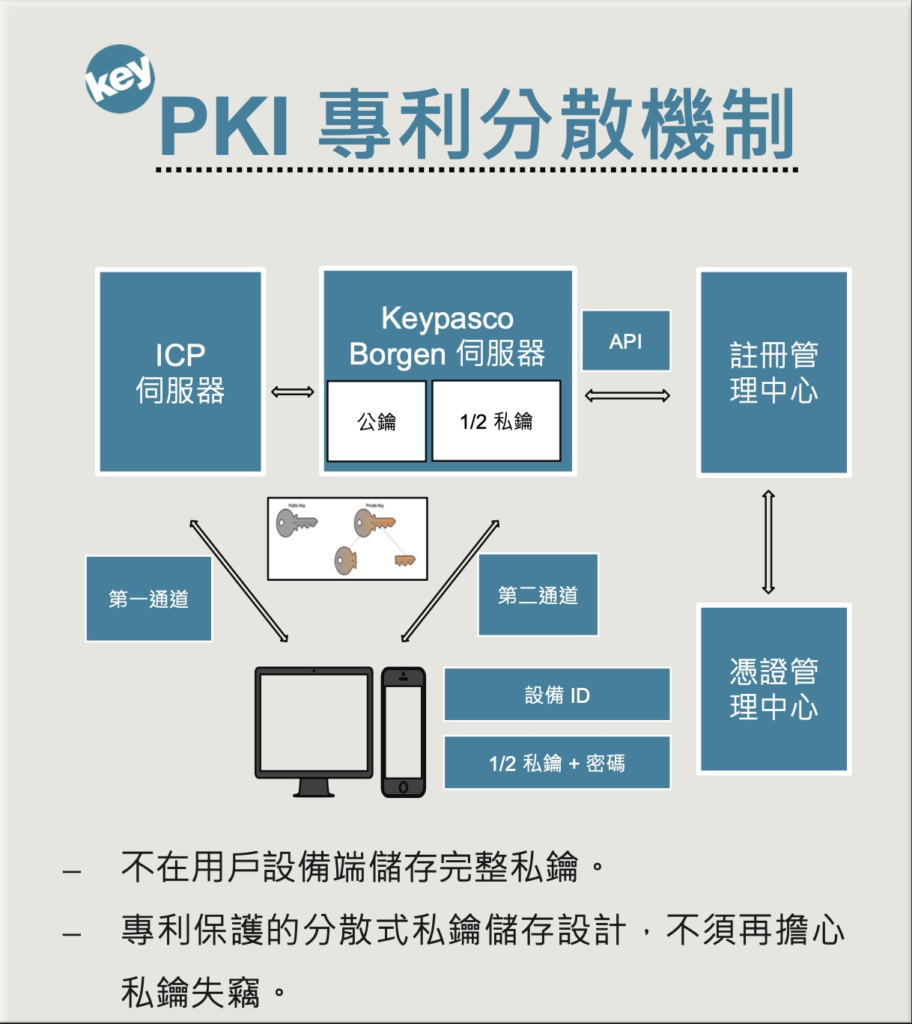

星擊科技提供您 Keypasco 純軟體雲端身份安全認證服務,該產品擁有多張專利證明書,能夠透過雙向通道機制並結合 PKI 私鑰拆成各半的安全模式,增加攻擊破解的難度,有效保護企業身份驗證,是經過多家金融等級客戶公認的安全機制,有效降低攻擊,達到身份安全機敏性、可用性。

- 1:Keypasco MFA 可以防止駭客進行中間人攻擊、瀏覽器或釣魚攻擊。

- 2:易受中間人攻擊

- 3:存在個人隱私的問題

- 4:安全強度取決於活體檢測

Keypasco 多因素身份認證 (MFA) 是純軟體雲端身份安全認證服務(可根據需求選擇on-premise);獨特的個人設備特徵碼及地理位置,以及獨特專利的雙管道認證機制搭配智慧風險管理引擎,強化網路使用者的身分安全。

如果 MFA 已被攻破,企業的下一道防線為何?

Active Directory(簡稱AD)是Windows網域網路環境的核心管理界面,負責驗證和授權所有使用者和設備。在過去二十年的發展中,雖然經歷了一些變革與調整,但其資安基礎未曾有實質改變。然而,在這背後卻隱藏著數百個潛在弱點和攻擊途徑,使得AD成為駭客們極具價值的攻擊目標。

隨著攻擊手法不斷演進,許多企業面臨著資深AD技能與專業知識的短缺,同時也面臨處理大量日誌以進行事件響應和威脅搜索的挑戰。一旦駭客成功入侵企業系統,便能利用這些安全漏洞謀取利益。

解決五大 Active Directory 錯誤設定刻不容緩

Active Directory(AD)作為駭客主要攻擊目標,在針對大型企業的大規模勒索中,AD往往成為惡意軟體的主要攻擊對象。根據統計,2020年嵌入 Mimikatz 代碼的攻擊比2019年下半年增加了42%,其中有80%的攻擊利用AD進行橫向移動和權限提升,另外有60%的新惡意軟體包含針對AD錯誤設定的特定代碼。因此,加強和維護AD的保護對企業抵禦網路釣魚、惡意軟體以及其他網路攻擊非常重要,進而保護用戶、資源和網路安全。Tenable整理了常見的五大錯誤設定與觀念,以協助企業了解相關風險並提供相應的解決方法。

- 過多的特權群組指派: 過多使用者擁有管理權限,增加攻擊風險。建議限制特權、採用最低特權模型。

- 網域管理權限的服務帳戶問題: 服務帳戶授予過高權限,使用弱密碼,提高遭攻擊風險。建議適當授權和密碼管理。

- 密碼原則問題: 常用弱密碼、永不過期密碼,易遭暴力破解。建議強化密碼政策、定期更換密碼。

- 脆弱的加密方式: 加密方式脆弱,容易受到攻擊。建議強化加密方式以及控制服務帳戶。

- 閒置的網域帳戶: 離職帳戶保留未處理,成為潛在入侵點。建議定期清理閒置帳戶和強化安全措施。

有效保護 ACTIVE DIRECTORY 加強系統安全性

若對 AD 實施安全保護,將有助提升企業整體安全水準,同時減少安全風險。這包括清點 AD 中的所有資產,例如電腦、網域、用戶和命名,並根據特定業務需求對當前的安全設定進行適當評估。此外,針對不同角色和功能,建立最低特權模型,限制 AD 管理員的權限,並在為 DC 部署安全措施時,將網域控制與其他伺服器分離。除此之外,使用多重身份驗證,建立監測和審計標準,並進行定期的員工安全意識培訓。

然而,實際情況是許多 IT 管理員不僅缺乏實施統一的 AD 安全解決方案所需的資源和技術,而且在中型或大型網路架構中進行管理和修改時需要耗費大量時間和精力。Tenable.ad 的基礎之一是瞭解 AD 的複雜結構並分析其潛在的弱點,協助企業實時偵測對 AD 的主流攻擊,而無需安裝代理程式或特權。

Tenable.ad 協助企業持續偵測並防止 ACTIVE DIRECTORY攻擊

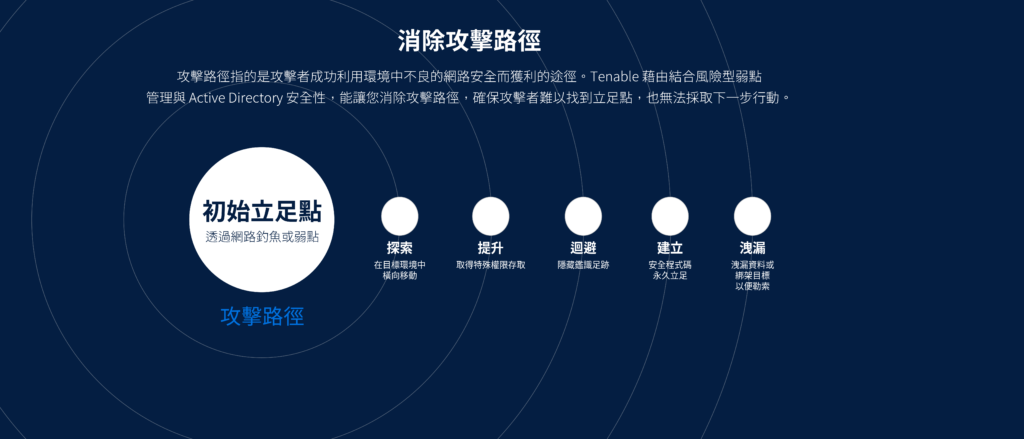

Tenable.ad 透過整合風險導向的漏洞管理與 AD 安全性,支援企業阻斷攻擊途徑,讓資安與 IT 專業人員在攻擊者利用之前,即可識別並修補 AD 中的弱點。這也讓資安團隊在攻擊發生時能即時偵測並做出應對。

Tenable.ad 僅需使用者層級的帳戶存取權限,因此對 IT 組織的影響相對較小,且無需在網域控制器上安裝代理程式。這讓資安專業人員無需在敏感系統上安裝軟體,避免可能造成的業務中斷。此外,Tenable.ad 的運作並不依賴 Windows 系統記錄檔,這些檔案僅提供特定時間點的系統狀態檢視,而Tenable.ad則仰賴複製功能與 AD 的內建功能,提供資安專業人員在快速變動的環境中保護使用者權限所需的洞察與支援。

- 找出並修補現存的 AD 風險:立即偵測、定位和評估現有的 AD 風險,提供修補的優先順序,以預防攻擊。

- 探索新的攻擊路徑:持續監控以發現新的漏洞和錯誤設定,阻斷攻擊通道,避免安全威脅曝光。

- 即時偵測正在進行的攻擊:取得與 AD 攻擊相關的警報與可行的修補計畫,協助 SOC 團隊透過 SIEM 呈現通知與警示。

- 調查事件並追蹤威脅:在特定對象和屬性層級搜索和關聯 AD 設定變更,在企業 SOAR 觸發反應。

Tenable 是一家全球領先的網路安全服務和產品供應商,提供無與倫比的涵蓋範圍和全方位的洞察力,與全球 30,000 多家機構合作,協助其管理和評估數位時代的網路安全風險,並且幫助超過 50% 的財星 500 大企業瞭解與降低網路安全風險。